İlk ve ikinci bölümlerde PKI’yı dağıttık ve üçüncü bölümde bu sertifikaları grup politikası aracılığıyla alanımızda kullanılabilir hale getirdik. Şimdi, sertifikaların iptali için kritik olan Çevrimiçi Yanıtlayıcı Rolünü yapılandıracağız. Bu kılavuz, bunu doğru şekilde nasıl yapacağınızı gösterecek.

Bu yapılandırmayı SubCA sunucusunda gerçekleştireceğiz. Başlamak için, bu sunucuya Çevrimiçi Yanıtlayıcı rolünü eklememiz gerekiyor. Sunucu Yöneticisi’nde nasıl gezineceğinizi ve bir rol ekleyeceğinizi bildiğinizi varsayarak, adım adım ekran görüntüleri sağlamayacağım. Sunucu Yöneticisi’ne gidin, Yönet’i seçin, ardından Roller ve Özellikler Ekle’yi seçin. Sunucu Rollerinin altında, Active Directory Sertifika Hizmetleri’ni genişletin ve Çevrimiçi Yanıtlayıcı’yı seçin. Ek açılır pencereleri onaylayın ve işlemi tamamlayın.

Çevrimiçi Yanıtlayıcı Rolünü Etkinleştirin

Sunucu Yöneticisi’nde, hedef sunucuda Active Directory Sertifika Hizmetleri’ni yapılandırmak için bir bildirim göreceksiniz. Yapılandırmayı başlatmak için üzerine tıklayabilirsiniz. Bunu PowerShell aracılığıyla gerçekleştireceğim, ancak GUI’yi tercih ediyorsanız, ilk ekranda Alan Yöneticisi kimlik bilgilerini girmeniz, ikinci ekranda Çevrimiçi Yanıtlayıcı rolünü seçmeniz ve ardından onaylayıp kapatmanız gerekir.

Çevrimiçi Yanıtlayıcı Rolünü PowerShell aracılığıyla etkinleştirmek için, PowerShell’i yönetici olarak başlatın ve şu komutu yazın:

Install-AdcsOnlineResponder -Force

Bu, boş bir hata alanı atacak, ancak bu, Çevrimiçi Yanıtlayıcı Rolünün etkinleştirildiği anlamına gelir.

OCSP Rolünü IIS’de Doğrulayın.

Eğer OCSP klasörü görünmüyorsa, Yetkili olarak PowerShell’de şu komutu çalıştırabilirsiniz:

certutil.exe -vocsproot

ve ardından IIS’yi yeniden başlatın.

OCSP URL’sini SubCA’ya Ekleyin (Alt CA)

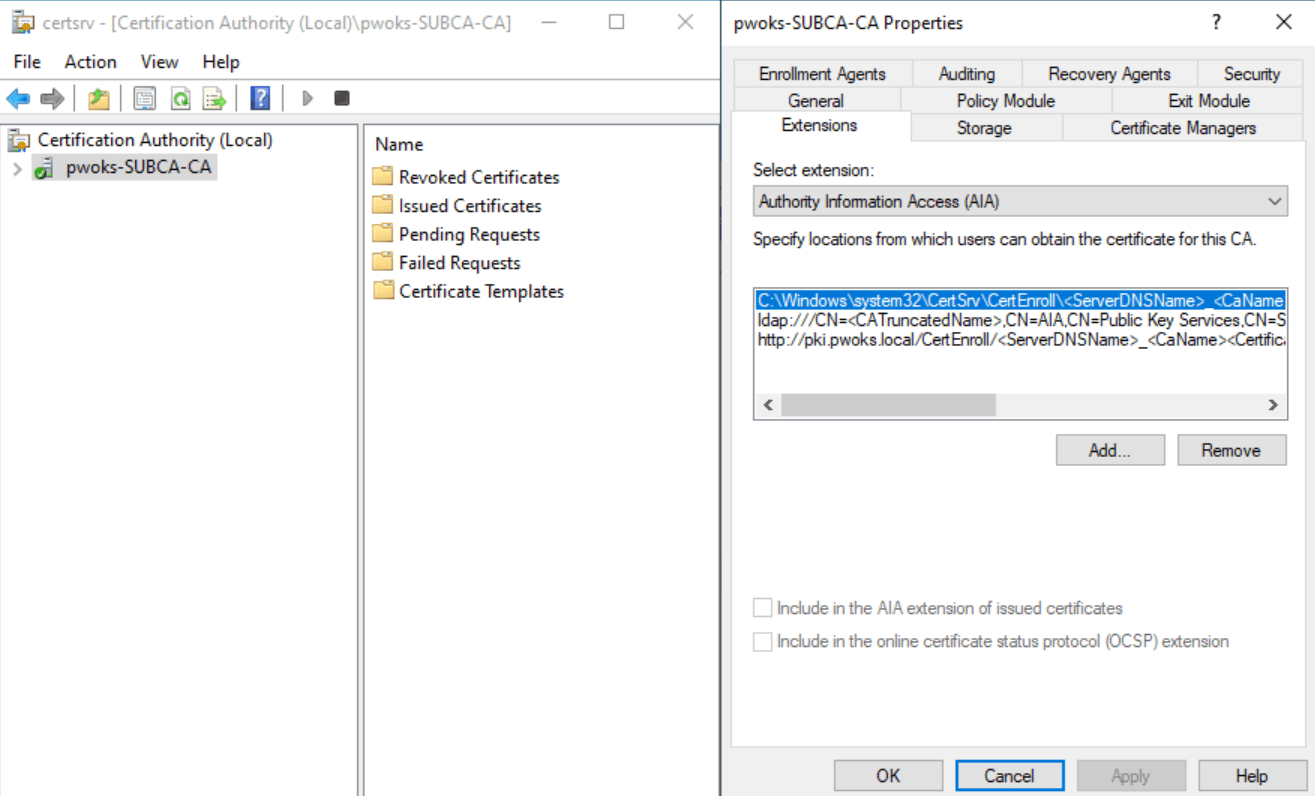

Kurulumumuza SubCA sunucusunda devam edeceğiz. Arama çubuğuna certsrv.msc yazarak Sertifika Yetkilisi konsolunu başlatın. Sertifika Yetkilisi sunucunuza (bu durumda pwoks-SUBCA-CA) sağ tıklayın ve Özellikler’i seçin. Uzantılar sekmesine gidin ve Uzantılar altında Yetkili Bilgi Erişimi’ni seçin.

Ekle’ye tıklayın ve konum olarak http://ocsp.pwoks.local/ocsp girin, ardından Tamam’a basın.

“Çevrimiçi sertifika durumu protokolü (OCSP) uzantısına dahil et” seçeneğinin seçili olduğundan emin olun. Uygula ile onaylayın, ardından Tamam. AD Sertifikasyon Hizmetlerini yeniden başlatmanız gerekecek, bu yüzden Evet’e basın.

OCSP Yanıt İmzalama Sertifikasını Yapılandırın ve Yayınlayın

SubCA’da, Sertifika Yetkilisi konsolunu (certsrv.msc) açın. Sunucunuzu genişletin, Sertifika Şablonlarına sağ tıklayın ve Yönet’i seçin. OCSP Yanıt İmzalama’yı bulun ve sağ tıklayın, ardından Şablonu Çoğalt’ı seçin.

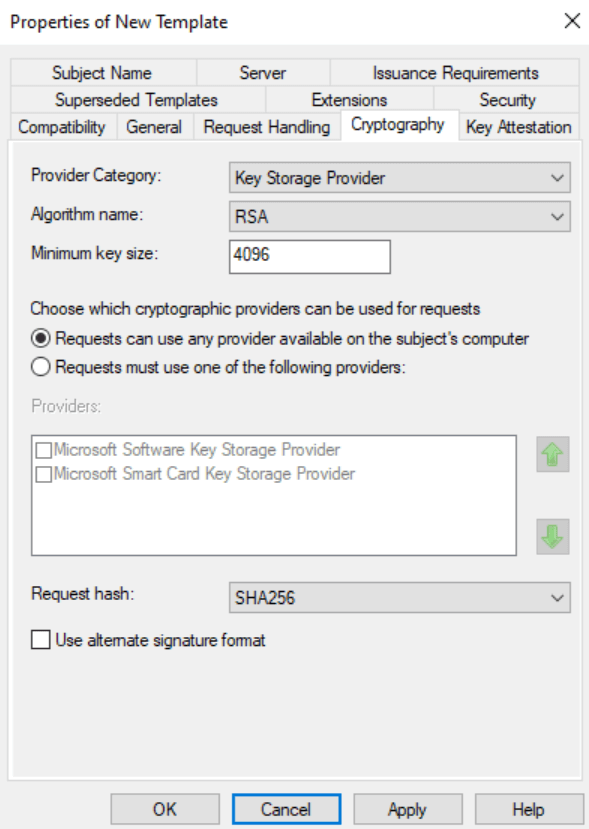

Uyumluluk sekmesinde konumlandırılmış yeni bir pencere açılacaktır. Sertifika Yetkilisi altında Windows Server 2016’yı seçin ve Sertifika alıcısı altında Windows 10/Windows Server 2016’yı seçin. Açılan pencereleri Tamam ile onaylayın ve bu pencerede kalın.

Genel sekmesinde, görüntüleme adını değiştirin ve diğer her şeyi olduğu gibi bırakın.

Kriptografi sekmesinde, Minimum anahtar boyutunu 4096 olarak değiştirin ve İstek karma algoritmasını SHA256 olarak ayarlayın.

Güvenlik sekmesinde Kimliği Doğrulanmış Kullanıcılar’ı seçin ve Kayıt iznini etkinleştirin.

Ayrıca, SubCA sunucunuzu ekleyin ve Okuma ve Kayıt İzinlerini etkinleştirin.

Uygula’ya, ardından Tamam’a tıklayarak pencereyi kapatın. Şablon artık eklenmiş ve listelenmiştir. Sertifika Şablonları konsolunu kapatın ancak Sertifika Yetkilisi konsolunda kalın.

Sertifika Şablonlarına tekrar sağ tıklayın ve Yeni’yi seçin.

Oluşturduğunuz şablonu, OCSP Pwoks Local’i seçin ve Tamam’a basın.

Şablon artık Sertifika Şablonları listesinde yer almaktadır.

İptal Yapılandırması

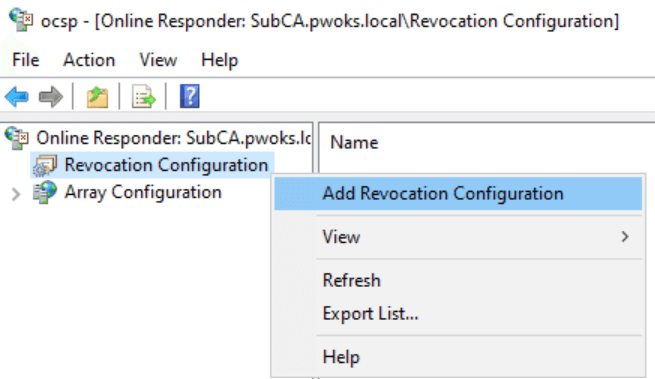

SubCA sunucusunda iptali yapılandırmak için, Çevrimiçi Yanıtlayıcı Yönetim konsolunu açarak başlayın. Bunu, SubCA sunucusunun arama çubuğuna ocsp.msc yazarak yapabilirsiniz. Konsol açıldığında, “İptal Yapılandırması”na sağ tıklayın ve “İptal Yapılandırması Ekle”yi seçin.

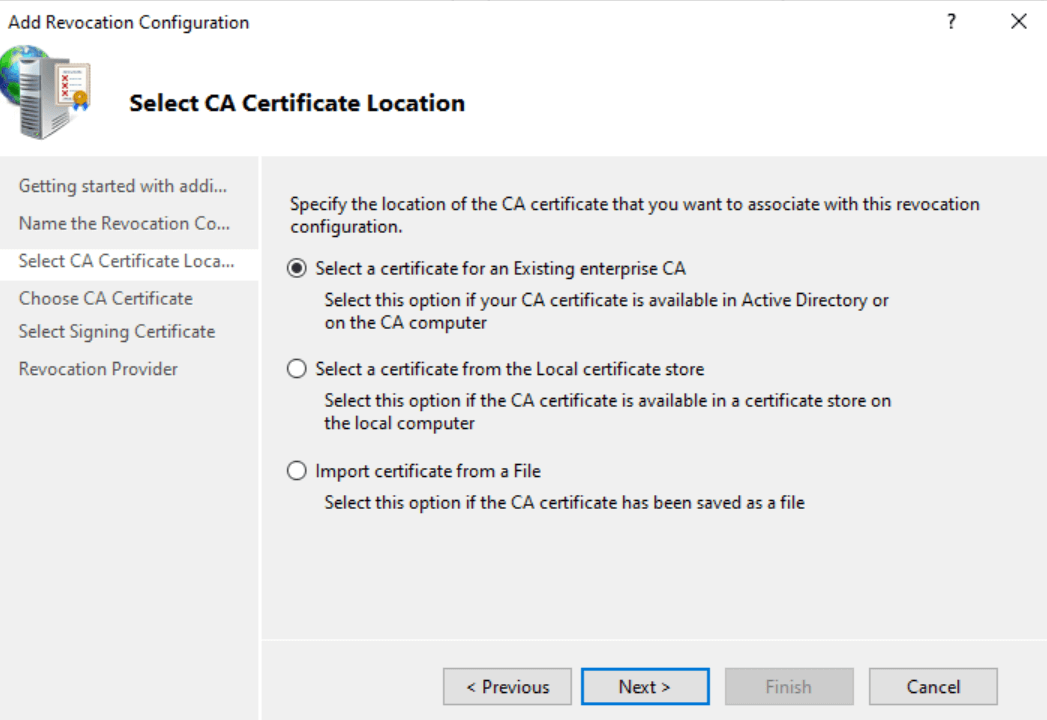

İlk ekranda bir dizi adım göreceksiniz. Devam etmek için “İleri”ye tıklayın. Yapılandırmaya istediğiniz adı verin ve tekrar “İleri”ye tıklayın. Mevcut bir Kurumsal CA için bir sertifika seçin.

ve Active Directory’de yayımlanan CA sertifikalarına göz atın.

Bir sertifika ile karşılaşmalısınız; “Tamam”a ve ardından “İleri”ye tıklayın.

Varsayılan seçenekleri kullanın ve “İleri”ye tıklayın. Bir sonraki ekranda, “Sağlayıcı” düğmesine tıklayın. Hem LDAP hem de HTTP değerleri için “Geçerlilik sürelerine göre CRL’leri yenile” seçeneğinin işaretini kaldırın ve “CRL’leri bu yenileme aralığında güncelle (dakika)”yı 15 dakika olarak ayarlayın. Onaylamak için “Tamam”a tıklayın.

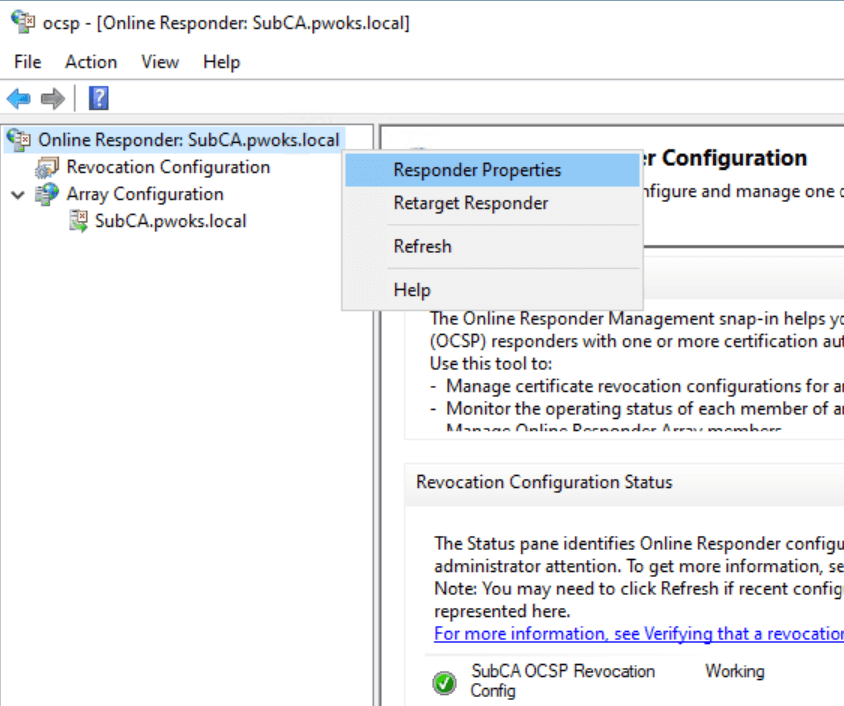

İptal yapılandırmasını eklemeyi tamamlayın. “Dizi Yapılandırması”nı genişletir ve “SubCA.pwoks.local”i seçerseniz, imzalama sertifikasının doğru şekilde yapılandırıldığını ve çalışır durumda olduğunu görmelisiniz. Ancak, OCSP Yönetim Konsolunu henüz kapatmayın.

Çevrimiçi Yanıtlayıcıda Denetimi Etkinleştirin

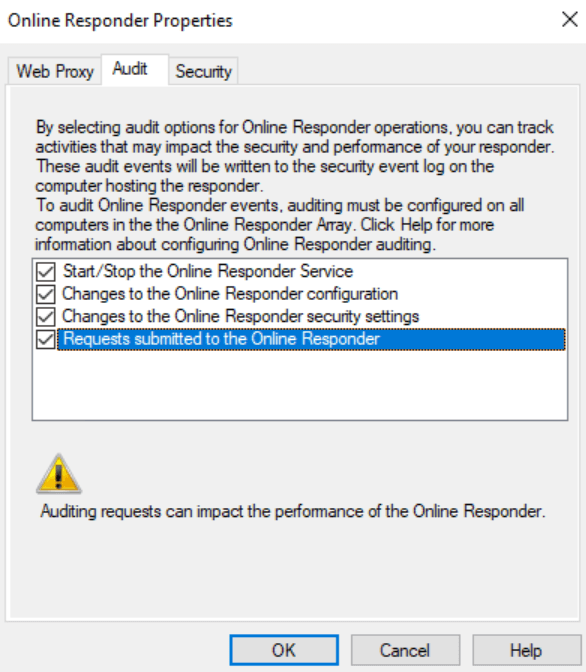

Sonraki adımda, Çevrimiçi Yanıtlayıcıda denetimi etkinleştirin. Pencerenin üst kısmındaki “Çevrimiçi Yanıtlayıcı”ya sağ tıklayın ve “Yanıtlayıcı Özellikleri”ni seçin.

“Denetim” sekmesinde, tüm alanları seçin ve “Tamam”a tıklayın.

Tüm olaylar artık “Güvenlik” altında Olay Görüntüleyici’de görünecek ve 5120 ile 5127 arasındaki Olay Kimliklerini aramalısınız.

Bu değişikliklerin etkili olması için Active Directory Sertifika Hizmetlerini yeniden başlatın.

OCSP URL’sini Grup Politikasına Ekleyin

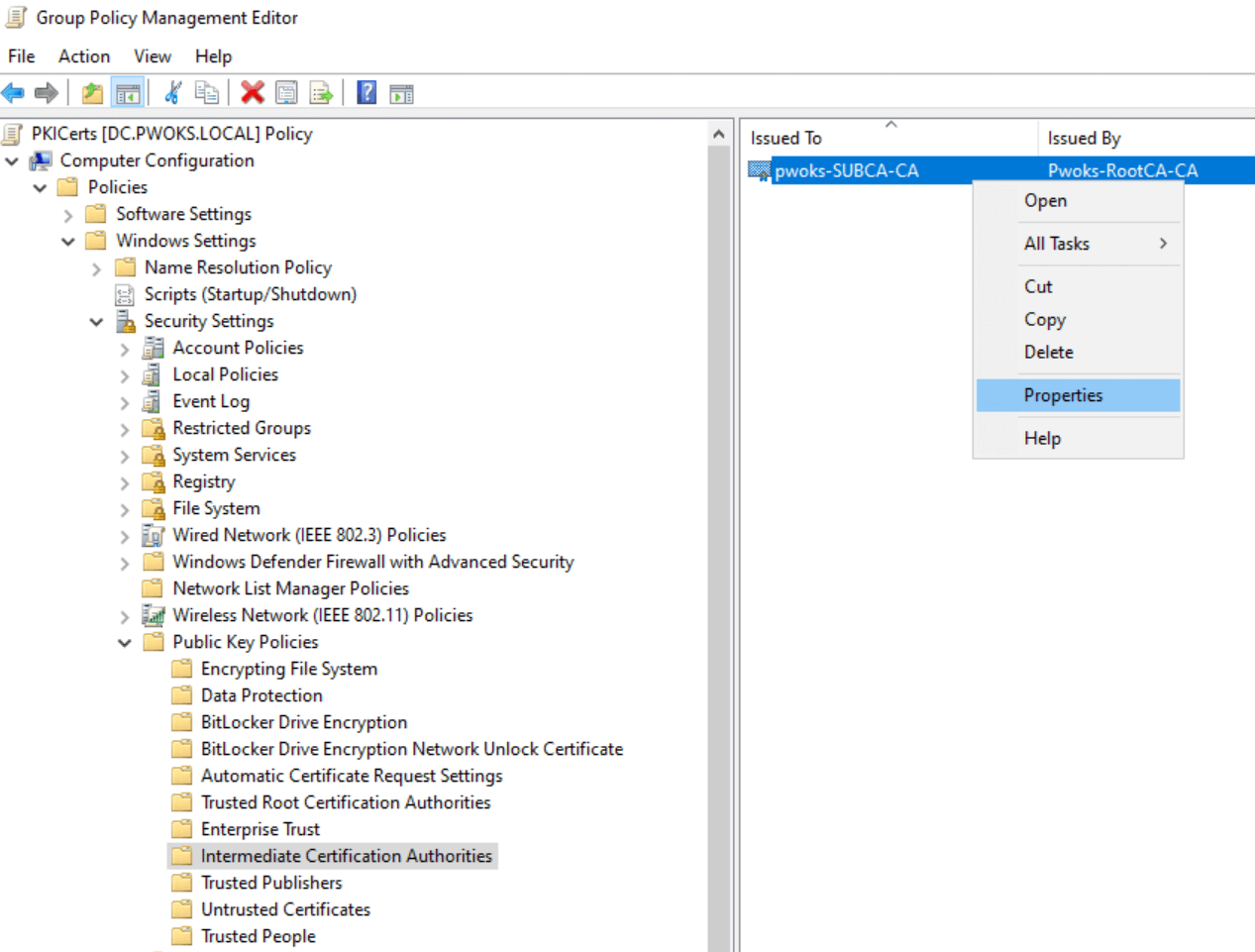

OCSP URL’sini Grup Politikasına eklemek için, etki alanı denetleyicisine (DC) gidin ve gpmc.mscyi açın. Bölüm 3’te oluşturulan “PKICerts” politikasını seçin ve “Düzenle”ye tıklayın.

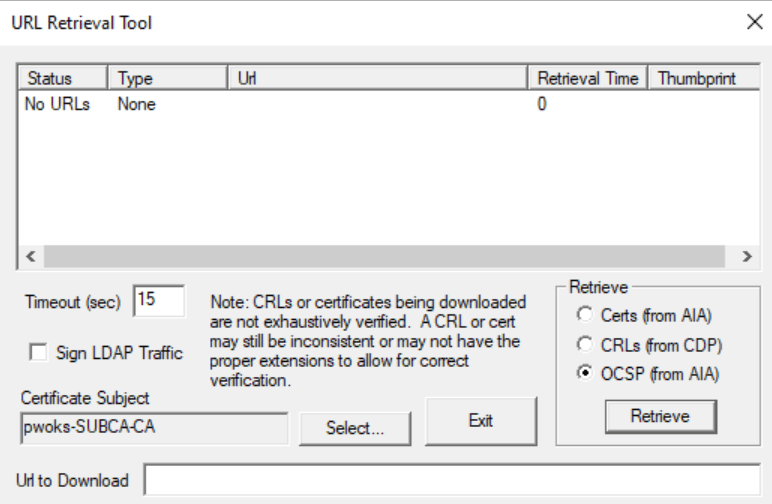

“Bilgisayar Ayarları | Politikalar | Windows Ayarları | Güvenlik Ayarları | Genel Anahtar Politikaları | Ara Sertifika Yetkilileri”ne gidin. SubCA sertifikasına sağ tıklayın ve “Özellikler”i seçin.

“OCSP” sekmesinde, “URL Ekle”nin yanındaki alana http://ocsp.pwoks.local/ocsp URL’sini girin ve “URL Ekle”ye, ardından “Uygula” ve “Tamam”a tıklayın.

Grup Politikası yapılandırıldığında, tüm pencereleri kapatın ve SubCA’da Active Directory Sertifika Hizmetlerini yeniden başlatın. Bu URL’yi etki alanı üzerinden dağıtmanın bir saate kadar sürebileceğini unutmayın.

OCSP Durumunu Doğrulama

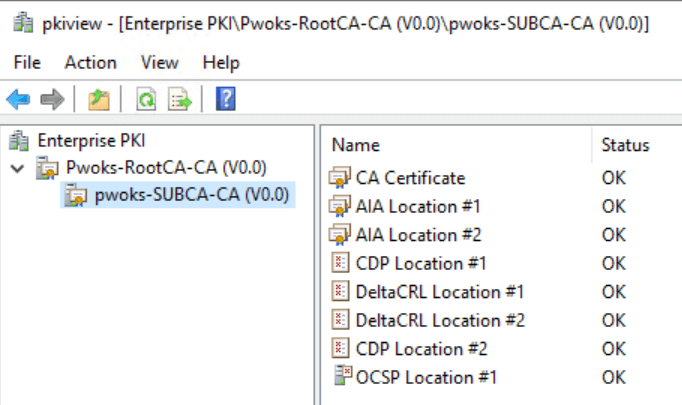

OCSP durumunu doğrulamak için, Enterprise PKI konsolunu (pkiview.msc) açarak başlayın. Düğümünüzü ve sunucunuzu genişleterek Çevrimiçi Yanıtlayıcının doğru çalışıp çalışmadığını kontrol edin. OCSP üzerinde kırmızı bir X görürseniz, bu bir sorunu gösterir.

Ardından, SubCA sunucusunda Sertifika Yetkilisi konsolunu (certsrv.msc) açın. Verilen Sertifikalar klasörüne gidin ve CA Exchange adlı sertifikayı arayın. Birden fazla varsa, her birine sağ tıklayın, Tüm Görevler’i seçin, ardından Sertifikayı İptal Et’i seçin ve İşlem kodu altında işlemi onaylayın.

PowerShell’i yönetici olarak açın ve şu komutları çalıştırın:

certutil.exe -cainfo xchg

Bundan sonra, kırmızı X’in kaybolup kaybolmadığını kontrol etmek için Enterprise PKI konsoluna (pkiview.msc) geri dönün.

Her şey yolundaysa, sorun muhtemelen Çevrimiçi Yanıtlayıcı yapılandırılmadan önce oluşturulan CA Exchange sertifikasındaydı ve yeniden oluşturulması gerekiyordu.

OCSP Bağlantısını Test Etme

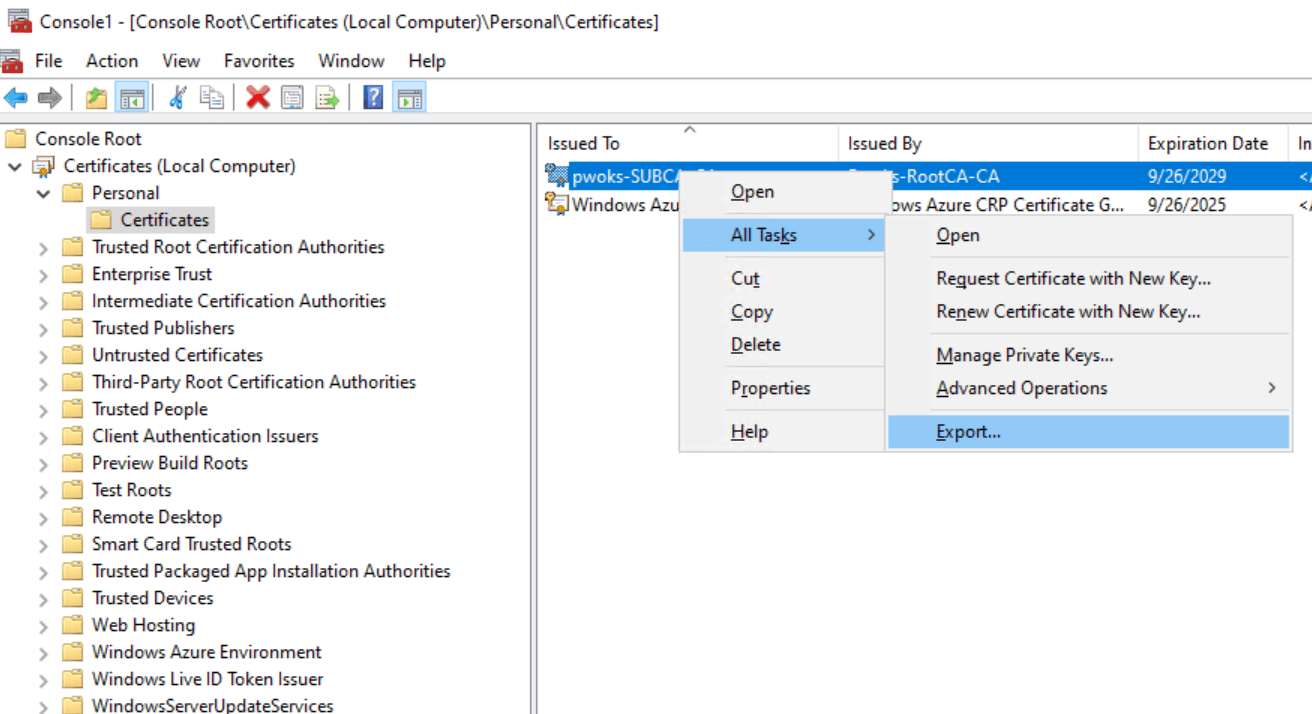

Çevrimiçi Yanıtlayıcının çalışıp çalışmadığını ve etki alanı üzerinden iletişim kurup kuramadığını test etmek için, sertifikayı dışa aktarın ve URL Alma Aracı’nı kullanarak analiz edin. SubCA sunucusunda başlayın ve SubCA sertifikasını C: sürücüsüne, özel anahtar olmadan C:\SubCAcert.cer olarak dışa aktarın.

SubCA’da yönetici olarak PowerShell’i açın ve sertifikanın konumunu ve adını gerektiği gibi ayarlayarak şu komutu çalıştırın:

certutil.exe -URL “C:\SubCAcert.cer”

URL Alma Aracı açılacaktır.

Sertifikayı yükleyin, Alma alanında AIA’dan Sertifikalar’ı seçin ve Al’a basın. Konumlar görünmeli ve durum Doğrulandı olarak belirtilmelidir.

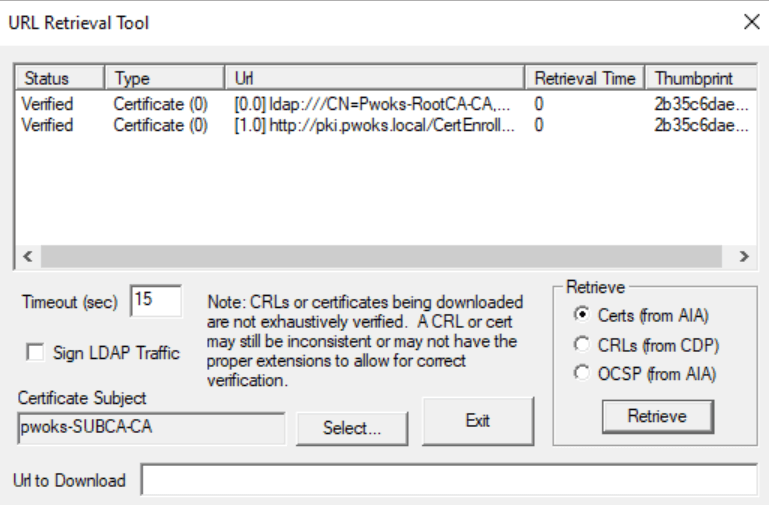

Aynı işlemi CDP’den CRL’ler ve AIA’dan OCSP için tekrarlayın. Bağlantılar almalısınız ve hepsi doğrulanmalıdır.

CDP için her şey yolundaysa ve OCSP için URL alamıyorsanız (AIA’dan), hemen endişelenmeyin. Diğer testlerde sorun olmayabilir ve OCSP veya PKI Manager konsolunda hiçbir hata görünmeyebilir. Bazen AD yayılımı biraz zaman alabilir. Her şey yolunda görünmesine rağmen birkaç gün sonra hala URL’lere sahip değilseniz, daha fazla araştırmaya değer olabilir.

Bakım ve Sorun Giderme

OCSP düzenli bakım gerektirir ve bazen sorunlara neden olabilir. OCSP rolünün düzgün çalıştığından emin olmak için periyodik olarak kontrol etmek önemlidir. Yeniden başlatmadan sonra, ocsp.msc ve pkiview.msc OCSP hataları ve kırmızı X’ler gösterebilir. Sabırlı olun, çünkü hizmetlerin başlaması ve etki alanı ve hizmetler hakkında tam bilgi sahibi olması biraz zaman alabilir.